随着暗网被广泛应用于非法活动,它成为威胁情报(OSINT)研究人员工作中最具挑战性的环境之一。作为OSINT的研究人员,需要对暗网了如指掌,才能够高效驾驭它。OSINT研究人员在暗网进行操作时,注意不同搜索呈现的结果差异,以及活跃在不同类型暗网中的参与者。

什么是暗网?

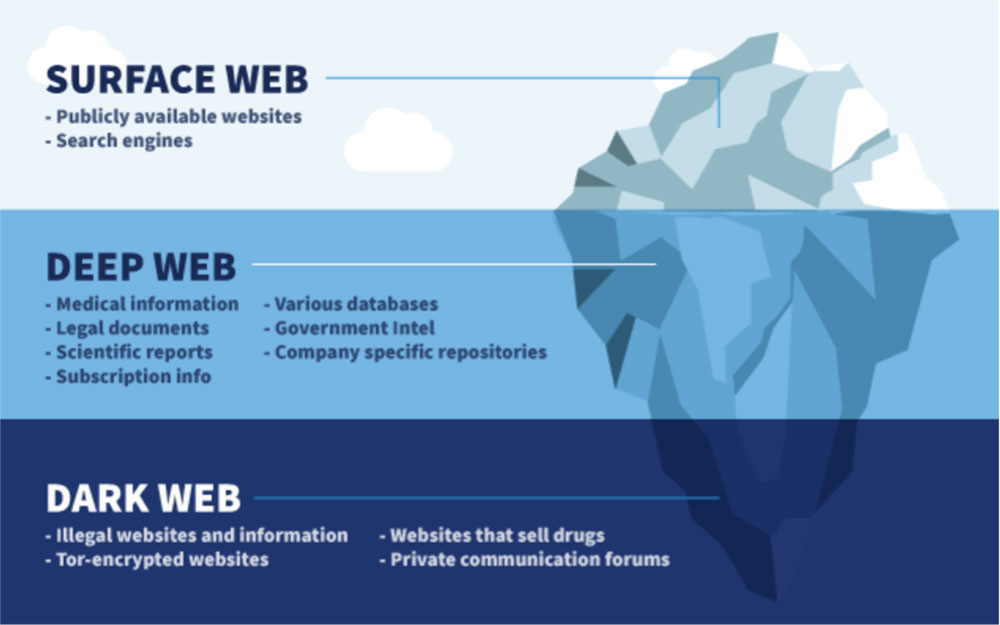

暗网是互联网的一个子集,可以通过TOR浏览器等特殊方式访问,而且没有索引。需要注意的是,暗网有很多,以下是四个常见的暗网:

- Tor

- I2P (Invisible Internet Project)

- Freenet

- Zeronet

本文研究的暗网主要是Tor。注意,普通电脑、笔记本通常搭载Windows 10操作系统,直接访问Tor存在巨大的安全和隐私风险。因此,建议使用Amazon workspace、Google Cloud等供应商配置的云虚拟机;如果没有云虚拟机,可以选择托管本地VM的VMware,并在其中设置TOR浏览器。同时建议在虚拟机上安装其他操作系统。如果日常驱动程序是Windows 10,那么最好使用基于Linux的操作系统进行研究。此外,如果有多余的硬件,可以设置一个单独的笔记本电脑/计算机用于研究。

用于暗网的OSINT 工具

以下几款OSINT 工具用于梳理暗网信息:

Hunchly:Hunchly的每日暗网报告中包含一些网址链接,这些链接可能涉及交易、恶意软件或敏感内容。

Dark Search:这是专为爬取暗网设计的搜索引擎,支持高级搜索功能。

TorBot:它是暗网OSINT中的瑞士军刀,具有多种功能,例如完整的洋葱爬虫,保存链接到数据库,保存爬取的信息到JSON文件,爬取自定义域等功能。未来还将添加一些功能。

暗网搜索

暗网是通常由非标准供应商抓取和索引的,像Google或Bing这样的搜索引擎不会抓取TOR网络上的.onion网址,但使用TOR2WEB服务的代理TOR可以由Google索引。

访问.onion地址可通过https://onion.live/。该网站允许搜索任意URL并能检查站点是否正常运行,而其他的同类网站只能提供一些资源目录。请注意,不同搜索引擎的搜索结果差异很大。通常情况下,作为研究人员,应该着眼于多个引擎并比较结果。

以下是一些常用搜索引擎(需要具体的暗网网址请联系Anwang.li的邮箱):

- Darksearch.io

- Lighter

- Tor66

- notEvil

- Phobos

- Quo

- OnionLand

暗网搜索通常归结为对表网和暗网之间的溯源。当试图对参与暗网交易和/或活动的目标进行溯源时,信息的缺失往往与不良习惯有关。在这种情况下,同样的溯源标识,如用户名、PGP密钥、加密货币地址,威胁行为者在表网和暗网上都有使用。

去匿名化和识别网站主机

我们可以通过进行SSL证书搜索或一般查询来搜索Shodan的.onion链接。我们还可以用您感兴趣的服务的完整地址代替.onion。这可能会暴露出位置。

如果已知一个IP地址,可以使用https://metrics.torproject.org/exonerator.html。如果有相关的SSL证书部署在他们的服务器上,我们可以通过Censys.io搜索此类信息。这样可以查询到一个SSL证书中有隐藏服务地址的IP列表。此外,还可以使用DNS记录来寻找更多信息。像Censys.io这样的DNS记录的数据驱动服务仍然有旧的A记录指向网络服务器的IP地址。例如SecurityTrails,它在左侧的侧边栏中可以找到“历史数据”。

暗网里

暗网里